Eskalation der Cybersabotage |

Was ist passiert?

Am Morgen und Nachmittag des 29. Dezembers 2025 führte ein einzelner Angreifer koordinierte Angriffe auf mehrere kritische Infrastruktureinrichtungen in ganz Polen durch. Die Angriffe betrafen mindestens 30 Wind- und Solarparks, ein privates Produktionsunternehmen und ein großes Heizkraftwerk, das fast 500.000 Kunden mit Wärme versorgt.

Das Hauptziel der Vorgänge war die irreversible Zerstörung von Daten und die Störung der Betriebsfähigkeit war. Der Angriff betraf sowohl traditionelle Informationstechnologiesysteme (IT) als auch Betriebstechnologie (OT) und stellte eine erhebliche Eskalation der Cybersabotage dar. Es gelang den Angreifern, die Kommunikation zwischen Windparks und den Verteilernetzbetreibern (DSOs) zu unterbrechen. Im Heizkraftwerk und im Produktionsunternehmen setzten die Angreifer eine ausgeklügelte „Wiper”-Malware ein, die darauf ausgelegt war, Dateien dauerhaft zu löschen und Systeme funktionsunfähig zu machen.

Diebstahl & irreversible Zerstörung von Daten | Was sind die Folgen?

Die Folgen dieser Angriffe sind schwerwiegend und reichen von Betriebsausfällen bis hin zu potenziellen Gefahren für die öffentliche Sicherheit. Zwar wurde die Stromerzeugung in den Anlagen für erneuerbare Energien nicht sofort eingestellt, doch der Verlust der Fernüberwachung und der Überwachungssteuerung durch den Verteilungsnetzbetreiber schuf eine Hoch-Risiko-Umgebung. Ein Abtrennen der 30 angegriffenen Anlagen vom Stromnetz war möglich.

Im Falle des Heizkraftwerks richtete sich die Sabotage gegen Systeme, die aufgrund der Minustemperaturen in einer Phase mit hohem Heizbedarf eingesetzt wurden. Die irreversible Zerstörung von Daten auf Workstations und Servern könnte zu langfristigen Ausfällen und massiven Kosten für die Wiederherstellung der Infrastruktur führen. Darüber hinaus könnte der Diebstahl sensibler technischer Informationen im Zusammenhang mit SCADA-Systemen und der Modernisierung von OT-Netzwerken den Angreifern die notwendigen Informationen liefern, um in Zukunft noch schädlichere Angriffe durchzuführen.

Mangelhafte Passwort-Hygiene |

Wie verschafften sich die Angreifer Zugang?

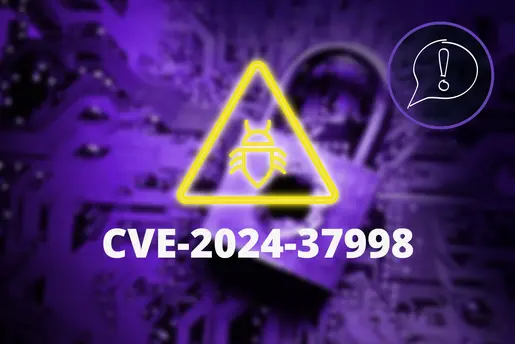

Der primäre Einstiegspunkt für die Angreifer bei fast allen Zielen war die Ausnutzung von Perimeter-Edge-Geräten, insbesondere FortiGate-Firewalls und VPN-Konzentratoren. In den erneuerbaren Energieparks waren diese Geräte dem Internet ausgesetzt, wobei die Authentifizierungsmethoden keine Multi-Faktor-Authentifizierung (MFA) vorsahen. Einige dieser Geräte wiesen historische Schwachstellen auf, darunter Fehler bei der Remote-Code-Ausführung, die über längere Zeiträume nicht gepatcht wurden.

Ein wiederkehrendes Problem war die Verwendung von Standard-Anmeldedaten und mangelhafte Passwort-Hygiene. Viele OT-Systeme waren mit werkseitigen Standardkonten wie „Default” konfiguriert.

Im Fertigungssektor gelangte der Angreifer sogar an die Konfiguration eines Geräts, nachdem diese in einem Online-Kriminellenforum öffentlich bekannt geworden war. Darüber hinaus ermöglichte die in der Branche übliche Praxis, dieselben Passwörter für mehrere Einrichtungen wiederzuverwenden, dem Angreifer, von einer kompromittierten Website zu vielen anderen zu wechseln.

Zerstörung der OT und IT |

Was folgte dann?

Sobald sie sich Zugang zu den Netzwerken verschafft hatten, verfolgten die Angreifer einen methodischen Prozess der Aufklärung, Persistenz und schließlich Zerstörung.

Wie lassen sich die Schäden

solcher Cyberangriffe

verringern?

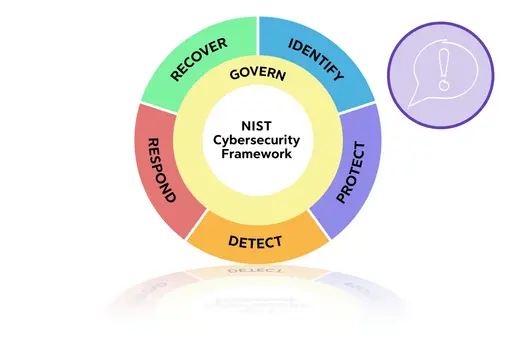

Man kann sich schwer davor schützen, angegriffen zu werden. Es ist aber möglich, mit gebräuchlichen Sicherheitsmaßnahmen die Auswirkungen von solchen Angriffen zu verringern.

Gestärkte Resilienz für umfassenden Schutz

Um die Resilienz im der Energie-OT zu stärken, empfehlen wir darüber hinaus die folgenden Maßnahmen :

Schon gewusst?

Unsere Expert:innen bieten Cybersicherheitsberatung und -trainings für IT und OT.

Schreiben Sie uns!

Wir freuen uns, Ihnen unverbindlich

weiterhelfen zu können.

- Haben Sie Fragen?

- Benötigen Sie mehr Informationen?

- Möchten Sie eine Demo anfordern?

![[Translate to Deutsch:] BSI-Lagebericht 2025](https://www.omicroncybersecurity.com/fileadmin/_processed_/c/0/csm_CSweb-resources-BSI-Lagebericht-3by2_12b8c4cd52.webp)

![[Translate to Deutsch:]](https://www.omicroncybersecurity.com/fileadmin/_processed_/f/0/csm_Resources_Video_BSI_Kongress_AndKli_3by2_d41d56c100.webp)

![[Translate to Deutsch:] Warum ist Patching so anspruchsvoll?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)