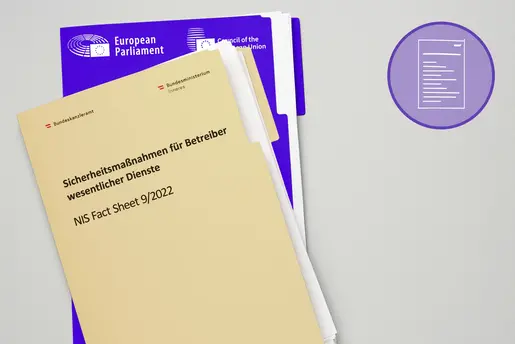

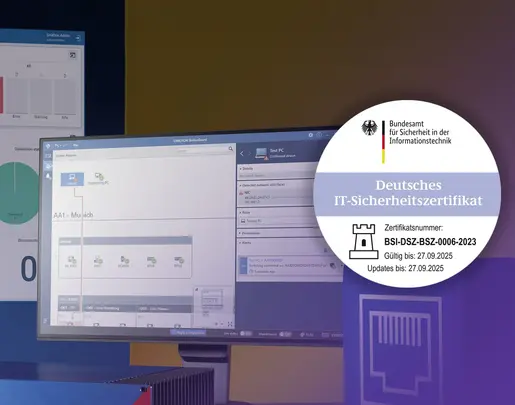

Die Betreiber von Netz- und Energieanlagen sind gesetzlich verpflichtet, Cybersicherheit zu gewährleisten. Das deutsche IT-Sicherheitsgesetz und das Energiewirtschaftsgesetz schreiben vor, dass sie sich an den „Stand der Technik” halten müssen, um Cyber-Risiken effektiv zu managen. Auch die NIS2-Richtlinie und der Schweizerische IKT-Minimalstandard sehen dies vor. Doch was genau bedeutet das für Verantwortliche in der Praxis und wie wird der „Stand der Technik” beim Schwachstellen-Management definiert?

Der „Stand der Technik“ ist Auslegungssache

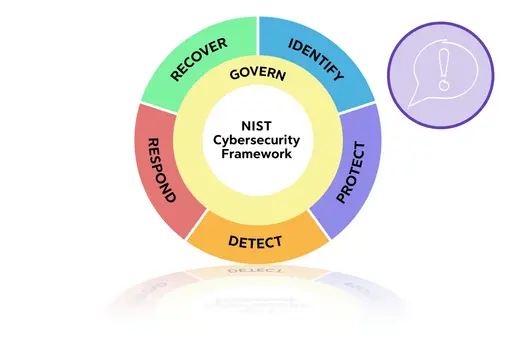

Die obigen Gesetze verlangen zunächst, dass Energieunternehmen ein Informationssicherheitsmanagementsystem (ISMS) zertifizieren und aktuelle Systeme zur Angriffserkennung implementieren. Das Ziel ist klar definiert: potenzielle Bedrohungen fortlaufend identifizieren und abwehren zu können. Die genaue Umsetzung bleibt jedoch oft ein Bereich intensiver Diskussion und Entwicklung.

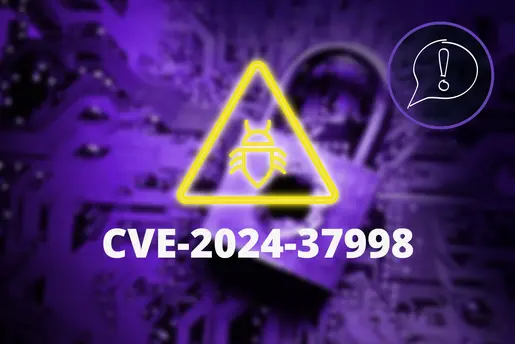

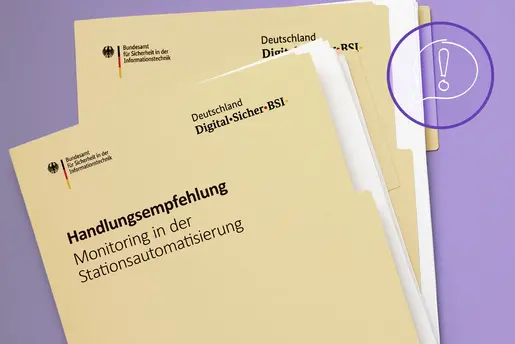

Die Antwort auf die Frage, was unter „Stand der Technik” verstanden wird, findet man in verschiedenen Normen und Richtlinien. Das BSI-IT-Grundschutzkompendium schreibt beispielsweise vor, dass ein etabliertes Schwachstellen-Management als Grundvoraussetzung gilt. Dazu gehört, dass regelmäßig Berichte von Herstellern sowie Informationen von Behörden und Medien in die Sicherheitsstrategie einfließen müssen.

Organisationen wie der deutsche TeleTrusT gehen noch einen Schritt weiter und betonen die Wichtigkeit, ein breites Spektrum an Quellen, von CERTs bis hin zu Newsgruppen, ständig zu überwachen, um Schwachstellen proaktiv zu erkennen und zu beheben. Normen wie ISO 27001, ISO 27002 und speziell für den Energiesektor ISO 27019 untermauern diese Ansätze und definieren detailliert, wie Organisationen technische Schwachstellen managen, ihre Risiken bewerten und entsprechende Gegenmaßnahmen treffen sollen.

Ein wichtiger Aspekt, der oft übersehen wird, ist die Notwendigkeit einer engen Zusammenarbeit zwischen den Betreibern und den Herstellern von kritischen Schutz- und Steuergeräten. Der EU Cyber Resilience Act unterstreicht dies, indem er von den Herstellern verlangt, Schwachstellen innerhalb von 24 Stunden zu melden und ein langfristiges Engagement für die Sicherheit ihrer Produkte zu zeigen.

Bedeutung für Verantwortliche in den Bereichen OT- und IT-Sicherheit

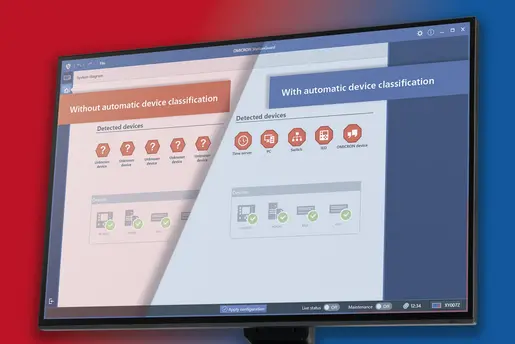

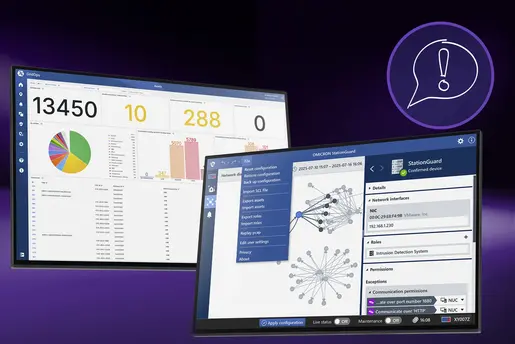

Es ist von entscheidender Bedeutung, den rechtlichen und normativen Rahmen, in dem man operiert, zu verstehen und aktiv die zumindest geforderten Sicherheitsstandards zu implementieren. Allerdings ist ein modernes Schwachstellen-Management, das sich nicht nur auf die Einhaltung von Mindestanforderungen beschränkt, sondern sich an der eigenen Risikoexposition orientiert, unerlässlich. Hierfür ist ein kontinuierliches Monitoring unter Berücksichtigung aller relevanten Informationsquellen auf Basis eines aktuellen (und vollständigen) Asset-Inventars erforderlich.

Schließlich sollten Unternehmen in Technologien und Prozesse investieren, die eine zuverlässige Erkennung von Schwachstellen sowie eine schnelle Reaktion darauf ermöglichen. Dabei ist es wichtig, sowohl interne Ressourcen als auch externe Expertise sinnvoll zu nutzen, um die eigene Cyber-Resilienz kontinuierlich zu verbessern.

Schreiben Sie uns!

Wir freuen uns, Ihnen unverbindlich

weiterhelfen zu können.

- Haben Sie Fragen?

- Benötigen Sie mehr Informationen?

- Möchten Sie eine Demo anfordern?

![[Translate to Deutsch:] BSI-Lagebericht 2025](https://www.omicroncybersecurity.com/fileadmin/_processed_/c/0/csm_CSweb-resources-BSI-Lagebericht-3by2_12b8c4cd52.webp)

![[Translate to Deutsch:]](https://www.omicroncybersecurity.com/fileadmin/_processed_/f/0/csm_Resources_Video_BSI_Kongress_AndKli_3by2_d41d56c100.webp)

![[Translate to Deutsch:] Warum ist Patching so anspruchsvoll?](https://www.omicroncybersecurity.com/fileadmin/_processed_/e/5/csm_Resources_Article_Patch_Mngt_Tiles_3by2_399481ad3a.webp)

![[Translate to Deutsch:] StationGuard-Broschüre, OMICRON](https://www.omicroncybersecurity.com/fileadmin/_processed_/9/4/csm_Resources_StationGuard_Brochure_Tiles_3by2_4189edb7c9.webp)